Как создать троян

Создать учетную запись. Если вы удовлетворены работой вашего вируса, то настало время его выпустить. С другой стороны, много ли вы видели смартфонов на Android 8 в дикой природе? Загрузить ещё комментарии.

Но мы знаем, что бесплатный сыр можно найти только в мыеловке, и сегодня мы очень легко научимся заполнять этот сыр чем-то неожиданным. Во-первых, нам то есть нашему трояну нужно определить, где он оказался. Важной частью вашей информации является IP-адрес, который вы можете использовать для подключения к зараженному компьютеру в будущем.

Строковые литералы не только хорошо смотрятся в вашем коде, они также помогают избежать таких ошибок, как сложение строк и добавление чисел Python это не JavaScript!

Вы можете проанализировать его и извлечь сетевой пароль. Этот сценарий очень прост и предполагает наличие русскоязычной системы.

Это не будет работать на других языках, но вы можете исправить поведение сценария, просто выбрав разделитель из словаря, где ключ — это язык, найденный на компьютере, а значение — требуемая фраза на требуемом языке. Конечно, здесь можно улучшить практически все — от защиты канала передачи до защиты самого кода нашего трояна. Способы связи с управляющими серверами злоумышленника также часто используются по-разному, и вредоносная программа не зависит от языка операционной системы.

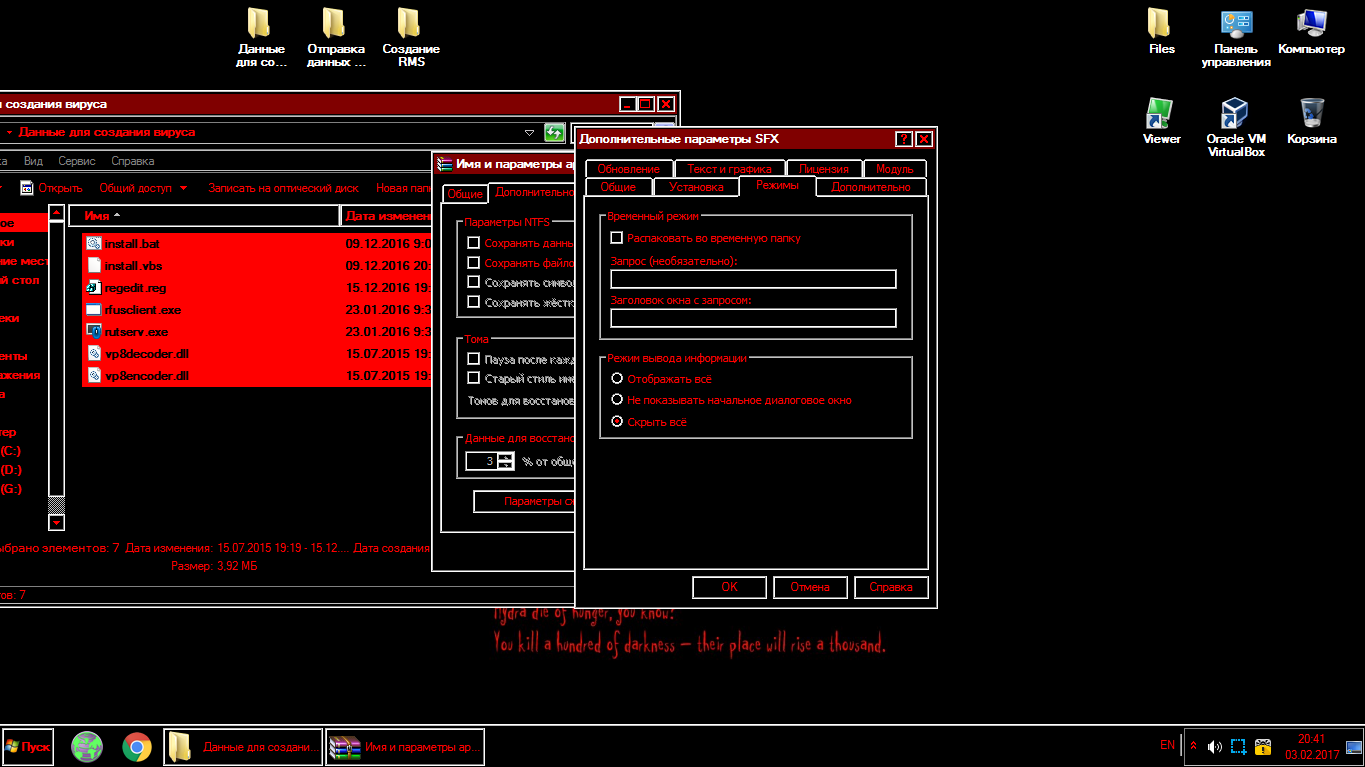

И, конечно же, очень желательно упаковать сам вирус с помощью PyInstaller, чтобы не перетаскивать Python и все зависимости с собой на машину жертвы. Игра, требующая установки мода для работы с почтой на работе — что может внушить больше доверия? Вышеупомянутые инструменты и подходы научат вас тому, как думают вирусописатели и насколько опасны подозрительные скрипты Python.

Будьте осторожны с зависимостями и малоизвестными пакетами, которые вы вставляете в свои проекты. Не доверяйте запутанному коду и всегда проверяйте код неизвестных библиотек перед запуском. Как создать простого трояна на Python. Содержание скрыть. Если вы видите сообщение об отсутствии pip, вам необходимо сначала установить его с pypi. Как ни странно, что Pip рекомендуется становить через Pip, что, конечно, очень полезно, когда он недоступен.

Определяем имя устройства в сети. Определяем локальный внутри сети IP-адрес. Почта, с которой будет отправлено письмо. Почта, на которую отправляем письмо. Тема письма. Текст письма. Создаем функцию игры. Берем случайное число от 0 до Счетчик попыток. Флаг завершения игры.

Пока игра не закончена, просим ввести новое число. Если ввели число. Конвертируем его в целое. Проверяем, совпало ли оно с загаданным; если да, опускаем флаг и пишем сообщение о победе. Если ввели не число — выводим сообщение об ошибке и просим ввести число заново. Почему так много сложностей с проверкой номера?

Если бы мы так написали, то при вводе чего-либо, кроме числа, появлялась бы ошибка, а этого допускать нельзя, так как ошибка заставит программу остановиться и разорвать соединение. Создаем функцию трояна. IP-адрес атакуемого. Порт, по которому мы работаем. Создаем эхо-сервер. Вводим команду серверу. Отправляем информацию на сервер. Если запущен режим работы с терминалом, вводим команду в терминал через сервер.

Если же режим работы с терминалом выключен — можно вводить любые команды. Если команда дошла до клиента — выслать ответ. Нет, я не собираюсь рассказывать, как написать своего шифровальщика-вымогателя, майнера или эксплуатировать супер-новую уязвимость, как вы могли подумать. И тем более я не горю желанием поднимать холивар «Linux безопаснее Windows? Моей целью было написание простого вируса для linux, некого, так сказать, «Just for Fun», единственной функцией которого является распространение своей копии.

О том, что у меня получилось, я расскажу в этой статье. В конце я приведу ссылку на GitHub с исходниками. Дисклеймер Данная статья написана в ознакомительных целях. Автор ни в коем случае не призывает читателей к нарушению законодательства РФ. Пожалуйста, не повторяйте действия, описанные в данной статье, предварительно не ознакомившись с главой 28 УК РФ. И что мы, собственно, будем делать? Пакеты формата deb и rpm сейчас являются наиболее популярным средством распространения по для Linux.

Я остановил свой выбор на формате deb, так как количество пользователей Debian-based дистрибутивов преобладает над пользователями Red Hat и ее «последователей». Еще необходимо, чтобы вирус автоматически запускался, и через каждый определенный период времени сканировал компьютер в поисках deb-пакетов. Для удобства отладки я выбрал период равный 10 минутам.

Что такое deb-пакет? Deb-пакет представляет из себя архив формата. Внутри архива еще три файла: debian-bynary , control. Может быть сжат с помощью gzip или xz, в таком случае к имени архива добавляется расширение.

Директории представлены деревом, в виде которого они должны извлечься в корень файловой системы. Может быть сжат с помощью gzip, bzip2, lzma, xz.

Нам необходимо обратить внимание на файл control из архива control. Этот файл содержит информацию о пакете, такую как автор, описание, версию, приоритет пакета в системе и т.

Меня интересует поле depends , в котором указаны зависимости пакеты, без которых по из данного пакета не может работать. В это поле наш вирус будет дописывать fakeroot и dpkg — утилиты, которые понадобятся при модификации других пакетов на зараженном компьютере.

Для сборки deb-пакета создается корневая директория пакета. Затем выполняется команда fakeroot dpkg-deb --build. Сначала был демон На момент написания вируса я еще плохо представлял, что такое Cron , и поэтому пошел путем написания собственного демона для systemd.

Я не видел необходимости в PID-файле, по этому я не стал его добавлять. В мануалах по написанию своего демона фалы. Может быть кто-нибудь в комментариях напишет, для чего нужна эта директория, и чем она отличается от двух других. Когда я писал вирус, скрипты находились в отдельной директории, и для удобства я создал переменную debug , в которой я прописал путь к этой папке. Демон готов, осталось научиться его запускать при старте системы. Для этого я написал скрипт postinstall.

Он будет запускаться сразу после установки зараженного пакета и указывать, чтобы наш вирус запускался вместе с системой. Я не стал заморачиваться, и рассмотрел только тот случай, когда архивы сжаты с помощью. А что если в пакете уже есть postinstal?

Оригинальный postinstal может быть написан на разных языках python, bash Это не позволят нам просто взять и дописать свой postinstall в него. Если да, то копируем его в другое место. Наш вирус будет модифицировать пакет, даже если он уже заражен.