Могут ли существовать системы интернета вещей без контроллеров

Вот, что он написал позже в году:. Скоропортящаяся еда, например фрукты и овощи, выбрасывается из-за переизбытка еще до того, как попадает в торговые сети. Это помогает снизить риски любого вмешательства в информацию.

Подписание объектов данных, как только они были зафиксированы, и ретрансляция подписи с данными даже после их дешифрации является все более распространенной и успешной практикой. При включении каждое устройство загружается и запускает определенный исполняемый код.

Нам крайне важно быть уверенными в том, что устройства будут делать только то, на что мы их запрограммировали, а посторонние не смогут перепрограммировать на злонамеренное поведение. То есть первым шагом в защите устройств является защита кода, чтобы гарантированно загружался и запускался только нужный нам код. К счастью, многие производители уже встроили возможности безопасной загрузки в свои чипы.

Похожим образом дела обстоят и с высокоуровневым кодом — различные проверенные временем клиентские библиотеки с открытым исходным кодом, вроде OpenSSL, могут использоваться для проверки подписи и разрешения кода только из авторизованного источника. Вследствие этого все большее распространение получают подписанные прошивки, загрузочные образы и более высокоуровневый встроенный код, в том числе подписанные базовые программные компоненты, куда входят любые операционные системы.

Все чаще встречаются не просто подписанные прикладные программы, а вообще весь код на устройстве. Такой подход гарантирует, что все критичные компоненты систем IoT: датчики, механизмы, контроллеры и реле сконфигурированы правильно — на запуск только подписанного кода и никогда не запустят неподписанный код.

Хорошей манерой было бы придерживаться принципа «никогда не доверять неподписанному коду». Логичным продолжением было бы «никогда не доверять неподписанным данным и, тем более, неподписанным конфигурационным данным». Использование современных средств проверки подписи и распространение аппаратной реализации безопасной загрузки, ставят серьезную задачу перед многими компаниями — управление ключами и контроль доступа к ключам для подписи кода и защиты встроенного программного обеспечения.

К счастью, некоторые центры сертификации предлагают облачные сервисы, которые делают проще, безопаснее и надежнее администрирование программ для подписывания кода и гарантируют строгий контроль, кто может подписывать код, отзывать подписи, и как ключи для подписания и отзыва защищены. Возникают ситуации, когда программное обеспечение нужно обновить, например, в целях безопасности, но при этом необходимо учесть влияние обновлений на заряд батареи.

Операции перезаписи данных увеличивают потребление энергии и сокращают период автономной работы устройства. Появляется необходимость подписать и обновить отдельные блоки или фрагменты таких обновлений, а не монолитные образы целиком или бинарные файлы.

Тогда программное обеспечение, подписанное на уровне блоков или фрагментов, можно обновлять с гораздо более тонкой детализацией, не жертвуя безопасностью или зарядом батареи. Для этого не нужна обязательно аппаратная поддержка, такую гибкость можно достичь от предзагрузочной среды, которая может работать на множестве embedded-устройств. Если время автономной работы настолько важно, почему бы просто не сконфигурировать устройство с неизменяемой прошивкой, которую никто не может изменить или обновить?

К сожалению, мы вынуждены предположить, что устройства в полевых условиях подвержены реверс-инжинирингу для вредоносных целей. После его проведения обнаруживаются и эксплуатируются уязвимости, которые необходимо патчить как можно скорее. Обфускация и шифрование кода могут существенно замедлить процесс реверс-инжиниринга и отбить охоту продолжать атаковать у большинства злоумышленников.

Но враждебные спецслужбы или межнациональные деструктивные организации все-таки способны это сделать даже для программ, защищенных с помощью обфускации и шифрования, прежде всего потому, код должен быть дешифрован для запуска. Такие организации найдут и воспользуются уязвимостями, которые не были своевременно пропатчены. В связи с этим возможности удаленного обновления OTA имеют решающее значение и должны быть встроены в устройства до того, как они покинут завод. OTA-обновления software и firmware очень важны для поддержания высокого уровня защищенности устройства.

Подробнее этот момент мы с вами еще рассмотрим в разделе «Контроль устройств». Тем не менее, обфускация, сегментированное подписание кода и OTA-обновления в конечном счете должны быть плотно объединены между собой для эффективной работы.

Кстати, и сегментированное, и монолитное подписание кода используют модель доверия на основе сертификатов, описанную в предыдущем разделе «Безопасность связи», а использование ECC при подписании кода может обеспечить те же самые преимущества высокого уровня безопасности в сочетании с высокой производительностью и низким энергопотреблением. В этой ситуации предлагаются следующие рекомендации по длине ключа для подписи кода IoT, где безопасность имеет значение:.

В предыдущей главе мы рассмотрели первый аспект защиты устройств, который определяет основные принципы управления ключами, проверки подлинности для IoT, подписание кода и конфигурации для защиты целостности устройства, основы OTA-управления таким кодом и конфигурацией. Однако, после защиты связи и реализации безопасной загрузки хорошо управляемого устройства, необходима защита на этапе эксплуатации.

Хостовая защита решает эту задачу. IoT-устройства сталкиваются со многими угрозами, в том числе вредоносным кодом, который может распространяться через проверенные соединения, воспользовавшись уязвимостями или ошибками в конфигурации.

В таких атаках часто эксплуатируются несколько слабых мест, включая, но не ограничиваясь:. Особо тревожит способность некоторых злоумышленников эксплуатировать уязвимости для установки вредоносных программ прямо в память уже работающих систем IoT. Причем иногда выбирается такой способ заражения, при котором вредоносная программа исчезает после перезагрузки устройства, но успевает наносить огромный ущерб.

Это работает, потому что некоторые системы IoT и многие промышленные системы почти никогда не перезагружаются. Для отдела безопасности в этом случае затрудняется возможность обнаружения использованной уязвимости в системе и расследование происхождения атаки. Иногда такие атаки происходят через IT-сеть, подключенную к промышленной сети или к сети IoT, в других случаях атака происходит через интернет или через прямой физический доступ к устройству.

Как вы понимаете, не важно, какой был исходный вектор инфекции, но если он не обнаружен, то первое скомпрометированное устройство по-прежнему остается доверенным и становится проводником для заражения остальной сети, будь то автомобильная сеть транспортного средства или целая производственная сеть завода. Таким образом, безопасность IoT должна быть комплексной. Закрывая окна, оставлять дверь открытой — неприемлемо.

Все векторы угроз должны подавляться. К счастью, в сочетании с надежной подписью кода и моделью проверки, хостовая защита может помочь защитить устройство от множества опасностей. В хостовой защите используется ряд технологий защиты, в том числе харденинг, разграничение доступа к системным ресурсам, песочница, защита на основе репутации и поведения, защита от вредоносных программ и, наконец, шифрование.

В зависимости от потребностей конкретной системы IoT комбинация этих технологий может обеспечить наивысший уровень защиты для каждого устройства. Харденинг, разграничение доступа к ресурсам и песочница защитят все «двери» в систему. Они ограничивают сетевые подключения к приложениям и регламентируют входящий и исходящий поток трафика, защищают от различных эксплойтов, переполнения буфера, целенаправленных атак, регулируют поведение приложений, при этом позволяют сохранить контроль над устройством.

Такие решения еще могут использоваться для предотвращения несанкционированного использования съемных носителей, блокировки конфигурации и настроек устройства и даже для деэскалации пользовательских привилегий, если нужно. Хостовая защита обладает возможностями аудита и оповещения, помогая отслеживать журналы и события безопасности.

Технологии на основе политик могут работать даже в средах без подключения к информационной сети или при ограниченной вычислительной мощности, необходимой для использования традиционных технологий. Технология защиты на основе репутации может использоваться для определения сущности файлов по их возрасту, распространенности, местоположению и прочему для выявления опасностей, не обнаруживаемых иными средствами, а также давать представление о том, следует ли доверять новому устройству даже при успешной проверке подлинности.

Таким способом можно идентифицировать угрозы, которые используют мутирующий код или адаптируют свою схему шифрования, просто отделяя файлы с высоким риском от безопасных, быстро и точно обнаруживая вредоносные программы, несмотря на все их ухищрения.

Разумеется, сочетание применяемых технологий будет зависеть от конкретной ситуации, но приведенные выше средства могут объединяться для защиты устройств, даже в средах с ограниченными вычислительными ресурсами. Как можно защитить IoT?

Системы IoT бывают очень сложными, им требуются комплексные меры защиты, покрывающие уровни облаков и подключений, также необходима поддержка устройств IoT с ограниченными вычислительными ресурсами, которых недостаточно для поддержки традиционных решений безопасности. Интернет вещей состоит из слабо связанных между собою разрозненных сетей, каждая из которых была развернута для решения своих специфических задач.

К примеру, в современных автомобилях работают сразу несколько сетей: одна управляет работой двигателя, другая — системами безопасности, третья поддерживает связь и т. В офисных и жилых зданиях также устанавливается множество сетей для управления отоплением, вентиляцией, кондиционированием, телефонной связью, безопасностью, освещением.

По мере развития Интернета вещей эти и многие другие сети будут подключаться друг к другу и приобретать все более широкие возможности в сфере безопасности, аналитики и управления см. В результате Интернет вещей приобретет еще больше возможностей открыть человечеству новые, более широкие перспективы.

Примечательно, что эта тенденция отражает то, что наблюдалось на ранних этапах развития сетевых технологий. В конце х — начале х годов Cisco сформировалась как крупная компания именно благодаря своим усилиям по установлению связи между разнородными сетями с помощью многопротокольной маршрутизации, которая в конечном итоге сделала протокол IP общепринятым сетевым стандартом.

В том, что касается Интернета вещей, история повторяется, но в значительно больших масштабах. Классы ПО, критичные для экономики и невоспроизводимые в рамках обычного рыночного механизма. Сотрудники компании "Верное решение" оказывают услуги консультационного сопровождения для предпринимателей, консультируют по финансово-экономическим, правовым вопросам, маркетингу, иным вопросам развития бизнеса.

Будьте в курсе! Строка навигации Главная » Цифровая экономика и преференции ИКТ компаниям коммуникационных технологий the information and commnication technologies » Цифровизация, цифровые решения » Что такое интернет вещей звучит как the Internet of Things, или IoT это сеть, объединяющая все объекты вокруг нас: компьютеров, планшетов, смартфонов и телевизоров тостеры, кофе-машины, холодильники, зубные щетки, водопровод, электросеть, датчики давления.

Что такое проектный учет? Где применяется?

Что такое цифровая революция и Индустрия 4. Как оценивать уровень готовности к цифровизации? В чем заключаются факторы успеха цифровой трансформации? Из каких блоков состоит цифровая стратегия? Измерение реального воздействия цифровой экономики Huawei и Oxford Economics Directum и B2Bot в ГК Миррикодля автоматизации командировок и служебных поездок Что такое цифровой след и как мы его оставляем в сети Глубинное обучение deep learning и иные формы машинного обучения Искусственный интеллект ИИ, Artificial intelligence, AI Машинный языковый перевод: есть ли будущее?

Решения в области искусственного интеллекта и нейротехнологий Темпы цифровизации процессов оставят ли роботы россиян без работы? Что такое интернет вещей звучит как the Internet of Things, или IoT это сеть, объединяющая все объекты вокруг нас: компьютеров, планшетов, смартфонов и телевизоров тостеры, кофе-машины, холодильники, зубные щетки, водопровод, электросеть, датчики давления.

Оплатить консультацию по вопросу можно здесь Заказать консультацию или сделать заявку на обучение можно: или через форму обратной связи или через форму контактов внизу страницы или опишите кратко суть Вашего проекта это уменьшит количество уточняющих вопросов Обращайтесь к нам! Также мы можем помочь Вам законно снизить налоги. Прототип системы прошел демонстрацию в эксплуатационных условиях. Прототип отражает планируемую штатную систему или близок к ней.

На этой стадии решают вопрос о возможности применения целостной технологии на объекте и целесообразности запуска объекта в серийное производство. Создана штатная система и освидетельствована квалифицирована посредством испытаний и демонстраций. Технология проверена на работоспособность в своей конечной форме и в ожидаемых условиях эксплуатации в составе технической системы комплекса.

В большинстве случаев данный УГТ соответствует окончанию разработки подлинной системы. Продемонстрирована работа реальной системы в условиях реальной эксплуатации. Технология подготовлена к серийному производству Институты развития могут руководствоваться базовыми уровнями готовности технологий - определяемого в соответствии с абзацами шестнадцатым-двадцать пятым пункта 2 Правил оценки эффективности, особенности определения целевого характера использования бюджетных средств, направленных на государственную поддержку инновационной деятельности, и средств из внебюджетных источников, возврат которых обеспечен государственными гарантиями, и применяемые при проведении такой оценки критерии, утвержденных постановлением Правительства Российской Федерации от 22 декабря г.

Это не просто набор решений, загруженных в «безграничную сеть», а комбинация вариантов, когда устройства подключены к некой локально сети, а она уже включена в состав более крупной, и так далее. Поэтому у всех устройств нет необходимости напрямую быть в Интернете, по крайней мере непрерывно. Если говорить про устройства интернета вещей, то не все они имеют IP-адрес используются другие протоколы , и главный вопрос — что относить к таким устройствам.

Я бы не относил к ним смартфоны, например, потому что это не самостоятельные устройства, они не могут функционировать без человека.

Сейчас тот этап, когда прошла эйфория от космических перспектив и начали появляться практические сценарии применения — с добавленной ценностью, положительной экономикой и т.

Интернет вещей, в котором небольшие малосвязанные сети образуют более крупные, дает много возможностей. Часто облаку необходимо быть ближе к физическим устройствам, более того, IoT — принципиально территориально распределенная сеть.

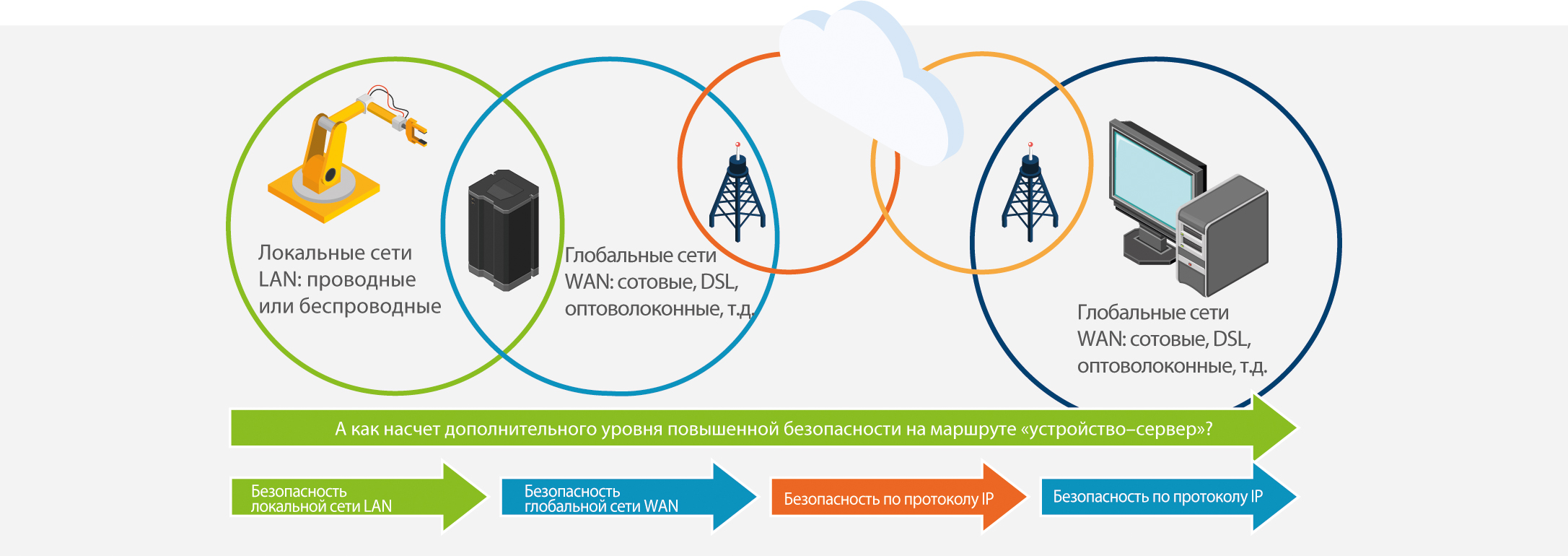

Безусловно, пользователи могут сталкиваться и с недостатками системы, один из основных — интернет-разрыв контекста безопасности данных при переходе из одной сети в другую. Этому может помочь подход с применением блокчейна, когда несколько таких сетей могут существовать как целостная система, при этом каждый сегмент обладает автономностью. Одним из таких фреймворков является HyperLedger Fabric — это открытый проект, он динамично развивается за счет массы контрибьюторов в лице глобальных компаний.

Проблемы, связанные с утечками персональных данных, являются главными вызовами для специалистов в области безопасности. К примеру, использование беспроводных сетей позволяет получать доступ к массивам данных и чувствительной информации. В условиях промышленных предприятий беспроводные технологии дают возможность рационально располагать оборудование, улучшают эффективность использования помещений и уменьшают затраты на обслуживание.

В тоже самое время, передача информации без использования кабеля позволяет осуществлять ее прослушивание и перехват.

.jpg)

Огромное количество малых сетей, различных устройств и их сенсоров позволяют злоумышленникам быть проактивными в вопросе выбора времени и места атаки. Разнообразие существующих стандартов также является проблемой в вопросах имплементации решений интернета вещей. Добавление новых устройств и сетей может негативно влиять на стабильность и работу всей системы, что недопустимо на промышленных предприятиях и особенно в военно-промышленном комплексе, — думает Александр Потапов.

В году общество ушло от «интернета человека» к интернету вещей. В будущем IoT станет держаться на все большем расстоянии от команд типа «сделать так» к командам вроде «должно быть так».

Рассмотрим на примере «умного дома»: инсталляторы подобных систем говорят, что самое сложное в них: не соединить компоненты друг с другом — с инженерными системами дома — а придумать сценарии работы, чтобы этим было удобно пользоваться.

Теперь представьте, что дом обучаем. В начале вы сами включаете свет, регулируете отопление и пр. Через какое-то время дом говорит: «Я все понял. Если что-то будет не так, покажи, как правильно». Это новый уровень взаимодействия, — предполагает директор компании «Аладдин Р. Следующим поколением устройств будет интернет автономных вещей IoАT. Процесс передачи данных и анализ информации в них сможет осуществляться с помощью технологий машинного обучения; при этом главной целью является разработка алгоритмов принятия решений, которые управляют устройствами интернета вещей.

Данная технология приобретает степень автономности через процессы интеграции средств контроля и анализа данных. Облачные решения считаются базой интернета автономных вещей, при этом, конечно, необходимо использовать защищённые беспроводные технологии передачи данных между физическими устройствами, такими как сенсоры и датчики, и базовыми станциями, через которое организуется доступ к облачным решениям и серверам.

После накопления необходимого объема информации о всех параметрах, описывающих текущее физическое состояние узлов и компонентов, начинается процесс анализа данных, по окончании которого, система, основанная на принципах автономности, принимает необходимые решения по управлению процессами. При этом, конечно же, алгоритмы работы с данными могут осуществляться локально на самом предприятии или удаленно с использованием облачных серверов.

Ключевым аспектом данной технологии являются возможности по имплементации технологий глубокого обучения в сетях интернета автономных вещей. Олег Гурин считает, что для этого нужен принципиально новый уровень энергоэффективности. Это и более емкие аккумуляторы, и энергоэффективные процессоры и беспроводные протоколы связи. Известно, что нейронная сеть тратит много времени и вычислительных ресурсов в режиме обучения. Зато, будучи обученной, она работает быстро и без больших затрат энергии.

Теперь представьте, что большие данные собираются в облаке, на них обучается нейросеть, а потом результат прошивается в NPU как квинтэссенция извлеченных знаний. Конечное устройство может управляться NPU и автономно принимать решения. При значительных изменениях в исходных данных время от времени можно обновлять «прошивку», — считает Олег Гурин. И это последовательный путь наращивания возможностей техносферы, постепенно формируемой вокруг человечества. Оно отойдет от парадигмы прямого управления техническими системами и перейдет на новый этап — этап формулировок задач для формируемого в реальном времени слоя «машинного управления», который сам разберет задачу на составляющие и выберет варианты их решения.

Следующий этап — это полная передача управления техносфере задач по созданию удобной окружающей среды для человечества при минимизации расхода энергии и ресурсов.

Однако надо уточнить несколько принципиальных моментов: создание философской модели понятия «искусственный интеллект» с учетом необходимости его существования совместно с человеком, создание новой математики решения задач ИИ а не имитационного моделирования, как это происходит сейчас , дальнейшая миниатюризация устройств, повышение их автономности, в том числе и в принятии решений, устранение проблемы устойчивости работы конечных устройств в меняющихся внешних условиях. Концепция KEEL Knowledge Enhanced Electronic Logic позволяет создать человекоподобную цепочку рассуждений в процессе принятия решений, давно известную как «экспертная система».

Такая технология дает возможность автоматизировать и предельно ускорить процесс формирования ПО для формирования объективно правильных решений с возможностью отследить всю цепочку формирования суждения и создать готовый и компактный код, поддерживающий процесс принятия решения даже в ультракомпактных устройствах, — говорит руководитель группы IoT компании Softline Валерий Милых.

К сети подключаются миллионы компонентов и объектов по всему миру — начиная с автомобилей и заканчивая уличными фонарями. При этом процесс обмена данными становится максимально автоматизированным и бесшовным, а объекты не просто передают данные в сеть, а обмениваются информацией между собой. Человеку пока еще приходится координировать процессы, но уровень автономности растет с каждым. Это связано с распространением IoT-устройств — чем больше объектов подключено к системе, тем лучше и эффективнее она работает.

Роботизированные установки на фабриках выполняют больше задач с большей точностью, если получают дополнительные данные с датчиков, расположенных по всему периметру производства. А распространение датчиков на фабриках и крупных объектах инфраструктуры открывает новые возможности — например, позволяет создавать цифровые копии digital twins целых индустриальных парков и даже городов. Например, в Сингапуре уже разработан проект digital-аватара города-государства.

Впрочем, подобные проекты показывают, что ключевую роль в их процессах играет не столько количество подключенных к сети датчиков, сколько их взаимная интеграция и единая логика принятия решений.

Мы можем оснастить фабрику сенсорами и определить микроклимат и уровень освещенности в каждом цеху, но если в последующем эти данные никак не обрабатываются и не анализируются, то IoT не принесет предприятию пользы, — считает директор Департамента разработки ПО программно-аппаратного комплекса предиктивной аналитики и удаленного мониторинга «ПРАНА» Игорь Трудоношин.

Компании всегда стремились к повышению производительности, поэтому еще задолго до бума «интернета вещей» они начали внедрять автоматизированные системы управления технологическим процессом АСУТП — причем с каждым годом их сложность и эффективность росла.

В результате конструкторы и эксплуатанты решений получили в распоряжение огромные массивы данных. Но инструментами для их анализа они не располагали. Например, мобильный телефон может в процессе работы передавать результаты измерений эфирной обстановки. Эти данные могут использоваться контроллером для оперативного выбора канала или базовой станции, обслуживающей вызов.

Данные собираются, но их настолько много, что для анализа операторы не придумали ничего эффективнее, чем собрать эти данные еще раз, но в меньшем количестве, с помощью мобильного приложения. То есть мы получаем «большие данные», но не владеем инструментами для эффективного применения собранных данных. В этом, по сути, и заключается главная проблема интернета вещей в е годы.

Источник: журнал «Умное производство». Найти Открыть Закрыть EN. Подписаться на новости. Закрыть 30 марта года Интернет вещей в промышленности: человек или гаджет?

Автор: Виктория Ненашева Каковы риски и перспективы?